DOI:

https://doi.org/10.14483/23448350.15090Publicado:

09/10/2019Número:

Vol. 36 Núm. 3 (2019): Septiembre-Diciembre 2019Sección:

Ciencia e ingenieríaRFID en el servicio bibliotecario de la UTM

RFID in the UTM librarian service

Palabras clave:

RFID, biblioteca, aplicativo da web (en).Palabras clave:

RFID, biblioteca, aplicación web (es).Descargas

Referencias

Ahson, S.; Ilyas, M. (2017). RFID Handbook: Applications, Technology, Security, and Privacy. https://doi.org/10.1201/9781420055009

Alvarez-Intriago, V.; Vega-Arguello, I.; Echeverria-Reyes, J. (2017). Incidencia de Tecnología RFID en Gestión Bibliotecaria en una IES de Guayaquil. Investigation, 9, 51-66. https://doi.org/10.1201/9781420055009

Arias, M. (2017). Aprende Programación Web con PHP y MySQL. España: IT Campus Academy.

Campo, A. (2016). UF0035-Operaciones de caja en la venta. España: Paraninfo, S.A.

Castaño, B.; Martín, Y.; Moreno, M. D.; Usero, L. (2013). Sistema inteligente de detección y orientación de usuarios en bibliotecas. Revista Española de Documentacion Cientifica, 36(1), 1-9. https://doi.org/10.3989/redc.2013.1.916

Cruz-Felipe, M. D. R.; Pinargote-Ortega, J. M.; Demera-Ureta, G. P.; Vera-Zambrano, E. M.; Mosquera-Alcívar, R. A. (2018). Sistema de alerta para estudiantes con discapacidad visual en la UTM. Revista Científica, 1(31), 85-95. https://doi.org/10.14483/23448350.12464

Du, Y.; Lim, Y.; Tan, Y. (2019). Activity recognition using RFID phase profiling in smart library. IEICE Transactions on Information and Systems, E102D(4), 768-776. https://doi.org/10.1587/transinf.2018DAP0010

Gopalakrishnan, P.; Haleem, A. (2015). Handbook Of Materials Management. Delhi: PHI Learning.

Granados, R. (2015). Desarrollo de aplicaciones web en el entorno servidor. IFCD0210. IC Editorial.

Hernández, L.; Martínez, A. (2004). Codificación de información mediante códigos de Barras. Bol. Soc. Esp. Mat. Apl., 27, 29–48.

Hsien-Yu, L.; Nai-Jian, W. (2019). Cloud-based enterprise resource planning with elastic model–view–controller architecture for Internet realization. Computer Standards and Interfaces. https://doi.org/10.1016/j.csi.2018.11.005

Mejía, J. (2017). Mercadotecnia digital: una descripción de las herramientas que apoyan la planeación estratégica de toda innovación de campaña web. Ciudad de México: Grupo Editorial Patria.

Mora, L. A. (2008). Gestión de logistica integral. Bogotá: Ecoe Ediciones.

Pazmiño, J. (2013). Análisis de la tecnología RFID para proponer un sistema de gestión e inventario para la biblioteca central de la ESPOCH (tesis de pregrado en Ingienería Electrónica). http://dspace.espoch.edu.ec/handle/123456789/2909.

Pinchon, P. (2016). Linux. Administración avanzada. Mantenimiento y explotación de los servidores. España: Ediciones ENI.

Pressman, R. S. (2010). Ingeneria de software. Un Enfoque practico. México D. F.: Mc Graw Hill.

Ramírez, E.; Meléndez, F. (2014). Sistemas RFID aplicados al control de grandes inventarios. Universidad Antonio Nariño-Revista Facultades de Ingeniería, 4(8), 55-68.

Sommerville, I. (2011). Software Ingieneering. EE. UU.: Pearson.

Zea-Ordóñez, M. P.; Molina-Ríos, J. R.; Redrován-Castillo, F. F. (2017). Administración de bases de datos con postgresql. https://doi.org/10.17993/ingytec.2017.18

Cómo citar

APA

ACM

ACS

ABNT

Chicago

Harvard

IEEE

MLA

Turabian

Vancouver

Descargar cita

Recibido: de noviembre de 2018; Aceptado: de agosto de 2019

Resumen

La biblioteca central de la Universidad Técnica de Manabí (Ecuador) brinda el servicio de préstamos de equipos electrónicos (portátiles y tabletas), en el que se han presentado hurtos de los mismos. En este artículo se expone la integración de RFID a través de una aplicación web. Para ello, se realizó el levantamiento de requerimientos, análisis de sistemas y de tecnologías de identificación, tomando como base el estudio del arte se describió la metodología de desarrollo, lenguajes de programación, herramientas y tecnologías aplicadas en la solución, se diseñó la arquitectura del sistema con alarma visual/sonora, se desarrolló e implantó el sistema integrador y, finalmente, se ejecutaron pruebas de funcionamiento. Como resultado se evidenció que al utilizar tecnología de código de barras y RFID en el servicio bibliotecario existe un mejor control de entrada y salida de los equipos electrónicos, previniendo de cualquier intento de hurto; a su vez, la comunidad universitaria y general recibe un servicio de calidad y rapidez.

Palabras clave:

RFID, biblioteca, aplicación web..Abstract

The central library of the Technical University of Manabí (UTM), provides the service of loans of electronic equipment (laptops and tablets), in which theft has occurred. This article describes the integration of RFID through a web application. For this, the requirements were raised, systems analysis and identification technologies were analyzed, based on the study of art the development methodology, programming languages, tools and technologies applied in the solution were described, the system architecture was designed With visual / audible alarm, the integrator system was developed and implemented and finally function tests were executed. As a result, it was evidenced that using barcode and RFID technology in the library servicethere is a better control of entry and exit of electronic equipment, preventing any attempt of theft, and the university and general community receives a quality service and speed.

Keywords:

RFID, library, web application.Resumo

A biblioteca central da Universidade Técnica de Manabí (UTM), presta o serviço de empréstimos de equipamentos eletrônicos (laptops e tabletas), nos quais ocorreu furto. Este artigo descreve a integração do RFID por meio de um aplicativo da web. Para tanto, foram levantados os requisitos, foram analisadas as tecnologias de análise e identificação de sistemas, com base no estudo da arte a metodologia de desenvolvimento, linguagens de programação, ferramentas e tecnologias aplicadas na solução foram descritas, a arquitetura do sistema foi projetada Com alarme visual / sonoro, o sistema integrador foi desenvolvido e implementado e, finalmente, os testes de função foram executados. Como resultado, evidenciou-se que, utilizando o código de barras e a tecnologia RFID no serviço bibliotecário, há um melhor controle de entrada e saída de equipamentos eletrônicos, impedindo qualquer tentativa de roubo, e a comunidade universitária e geral recebe um atendimento de qualidade e rapidez.

Palavras-chaves:

RFID, biblioteca, aplicativo da web..Introducción

Los sistemas de identificación por radiofrecuencia (Radio Frequency IDentification, en adelante RFID) sirven para transmitir la identidad de un objeto (similar a un número de serie único) mediante ondas de radio. Las tecnologías RFID se agrupan dentro de las denominadas Auto ID (Automatic Identification o Identificación Automática) (Mora, 2008; Mejía, 2017).

El RFID es utilizada como parte esencial de los diferentes mecanismos de seguridad dentro de almacenes y bodegas para proteger sus productos o insumos, así como también permiten la facilidad de paso o ingreso de personas u objetos a través de ciertos lugares tales como peajes, universidades, colegios, empresas privadas o gubernamentales, entre otros. Su uso aumenta la eficiencia y velocidad de los procesos proporcionando información exacta y oportuna (Ramírez y Meléndez, 2014).

Los sistemas RFID se están expandiendo rápidamente con sus aplicaciones en diferentes áreas. Consisten en etiquetas de radiofrecuencia (RF) y lectores de RF en los interrogadores. Estos sistemas se utilizan para aplicaciones que rastrean, monitorean, informan y administran ítems a medida que se mueven entre diferentes ubicaciones físicas. Las etiquetas consisten en circuitos integrados y una antena de RF. Se puede agregar a la etiqueta extensiones como memoria, sensores, cifrado y control de acceso. Los interrogadores consultan las etiquetas de la información almacenada y pueden incluir elementos como números de identificación, datos escritos por el usuario o datos sensoriales (Ahson e Ilyas, 2017; Du, Lim y Tan, 2019).

Los dispositivos RFID son usados desde finales de la década de 1990 en bibliotecas para la gestión del inventario, control de catálogos, seguridad, préstamo y devolución.

En la biblioteca municipal de Meco (España) se ha desarrollado un sistema inteligente guiado para entornos multiusuario extensos, el sistema permite la detección de las personas por el edificio y el guiado personalizado por el mismo gracias a la visualización de la información en pantallas, para evitar el cableado utilizaron un sistema de comunicaciones inalámbrico basado en la tecnología Zigbee (Castaño, Martín, Moreno y Usero, 2013).

En la Escuela Superior Politécnica de Chimborazo (Ecuador) se diseñó un prototipo de gestión e inventario para la biblioteca, en el que se aplicó software como symfony, apache, mozilla firefox y hardware como lector y etiquetas RFID (Pazmiño, 2013).

En la Universidad Espíritu Santo (Ecuador) se integró información obtenida por RFID de libros vigentes al sistema de administración bibliotecario a través de una aplicación web de código abierto, con el objetivo que los operadores puedan realizar el proceso de inventario del material bibliográfico de forma eficiente (Álvarez-Intriago, Vega-Argüello y Echeverría-Reyes, 2017).

En la UTM (Ecuador) se ha puesto en funcionamiento un sistema de alerta empleando tecnología RFID, el cual permite la orientación de los estudiantes con discapacidad visual sobre diferentes obstáculos como escaleras, rampas y parqueaderos que se encuentran en el área de circulación peatonal de la Facultad de Ciencias Humanísticas y Sociales (Cruz-Felipe, Pinargote-Ortega, Demera-Ureta, Vera-Zambrano y Mosquera-Alcívar, 2018).

La biblioteca central de la UTM brinda el servicio de préstamos de equipos electrónicos (portátiles y tabletas) para la comunidad universitaria y general con la finalidad de apoyar en las diversas actividades académicas que requieran el uso de tecnología informática. El control de estos préstamos presenta dificultades tales como el hurto de los equipos electrónicos. Con estos antecedentes se analizaron varias tecnologías usadas para llevar un correcto control como lo son: código de barras, códigos QR, ZigBee, NFC, RFID, entre otras.

La tecnología NFC (Near Field Communication) requiere que la distancia entre el lector y la etiqueta sea del orden de mm, en el caso de Zigbee es una tecnología inalámbrica de corto alcance y su tasa de transferencia es muy baja, las cuales no son posibles en este entorno. La tecnología de identificación por código de barras utiliza un lector para leer la etiqueta y la tecnología RFID ejecuta captura de datos de forma inalámbrica con lecturas más rápidas y precisas a mayor alcance; ambas son muy empleadas en el entorno del control de los recursos en una biblioteca. Por tal motivo, esta investigación tiene como propósito poner en marcha una aplicación web con lector de código de barras para el préstamo del equipo electrónico y tecnología RFID para el control del hurto, que permita al personal bibliotecario llevar una vigilancia más estricta y confiable de los equipos electrónicos, y a la comunidad universitaria y general recibir un excelente servicio

Metodología

Los métodos aplicados en la investigación se detallan a continuación:

Inductivo-deductivo

Este método permitió, partir de la identificación de las dificultades, el estudio y el análisis del lugar de la investigación. Luego, se hizo la captura de requerimientos y se ejecutaron pruebas con el lector de código de barras y tecnología RFID para la implantación de la aplicación web en la biblioteca central de la UTM.

Analítico-sintético

Posibilitó la adquisición de los elementos necesarios para realizar la implantación de la aplicación web con tecnología de identificación. Mediante este método se determinaron los servicios bibliotecarios a priori que se necesitan sistematizar; se pudieron identificar el lector de código de barras, así como el lector, las antenas y etiquetas RFID que se requieren implantar en la biblioteca central de la UTM y se desarrolló e instaló el software con éxito.

Histórico-lógico

Permitió comprender las tecnologías de identificación y establecer la necesidad de implantar código de barras y RFID. Con este estudio se sustentó el marco teórico y se comprendieron las características de los componentes RFID: rango de frecuencias, potencia de señal, compatibilidad con estándares, entre otras.

Modelación

Este método permitió modelar el sistema con: lector de código de barras, etiquetas RFID, lector RFID, antenas RFID, alarmas, subsistema de procesamiento de datos o middleware RFID (que proporcionan los medios de proceso y almacenamiento de datos, es decir, es la capa de software que permite interactuar a los equipos RFID por medio de comandos) y una aplicación web desarrollada en PHP con conexión al gestor de base de datos PosgretSQL, misma que permite mediante un navegador ejecutar el préstamo de los equipos electrónicos.

Se aplicaron técnicas como:

Entrevista

Se entrevistó a los administrativos de la biblioteca central de la UTM, mismos que proporcionaron información pertinente a la investigación y describieron los procesos que se llevan en la biblioteca. Se logró determinar los servicios bibliotecarios que se necesitan sistematizar con prioridad como es el préstamo de equipos electrónicos; también se identificó que es necesario controlar las dificultades con el control de los mismos. Esta información sirvió para desarrollar la aplicación con tecnología apropiada.

Análisis de documentos y bibliografías

Se obtuvo el estado actual de las tecnologías a utilizar, se fundamentó científicamente las tecnologías de código de barras y RFID adoptadas, así como: modelo de proceso, lenguajes de programación y herramientas a implementar.

Resultados

El sistema integra metodología de desarrollo, lenguajes de programación, herramientas y tecnologías para el funcionamiento óptimo del servicio bibliotecario en la UTM. A continuación, se detalla:

Metodología de desarrollo

Se consideraron varias metodologías ágiles: eXtreme Programming (XP), desarrollo adaptativo de software (DAS), Scrum, método de desarrollo de sistemas dinámicos (MDSD), Cristal, desarrollo impulsado por las características (DIC), desarrollo esbelto de software (DES), modelado ágil (MA) y el proceso unificado ágil (PUA). Se eligió Scrum por adoptar un proceso de desarrollo iterativo e incremental en el desarrollo del software. El ciclo de vida se divide en varias etapas (Pressman, 2010; Sommerville, 2011): Product backlog, ordenado en función de la prioridad, se estableció una estimación en días del desarrollo de los requerimientos y se planearon las fechas de entrega de cada sprint. En el primer sprint se definió la arquitectura con la que funcionaría el sistema, en el segundo sprint se especificó las funcionalidades del sistema: acceso al sistema, préstamos y entrega de equipos electrónicos, administración de préstamos y de alarma, registro y administración de equipos electrónicos, consulta de información de usuario, consulta de historial de préstamos de usuario, monitoreo RFID y alarmas, reportes, entre otras.

Una vez realizada la planificación se comenzó con la ejecución de las tareas descritas en cada sprint. Se realizaron las reuniones correspondientes en las cuales se concretaron las actividades que se elaborarían para solventar los requerimientos involucrados en cada iteración. También se hicieron las respectivas pruebas de aceptación.

Lenguaje de programación y herramientas

Se seleccionó:

-

Shardevelop: por utilizar los frameworks de Java, Microsoft y otros, lo que permite aplicar múltiples lenguajes de programación de código abierto.

-

PHP: para generar contenido dinámico en la World Wide Web y por ser lenguaje libre (Arias, 2017; Mejía, 2017).

-

Framework codeigniter: por facilitar el desarrollo, implantando la separación de capas (Granados, 2015).

-

Arquitectura modelo-vista-controlador (MVC): con la que se definieron los componentes para la representación de la información y de la interacción del usuario (Hsien-Yu y Nai-Jian, 2019).

-

Motor de base de datos PostgreSQL: por utilizar un modelo cliente/servidor y usar multiprocesos en vez de multihilos para garantizar la estabilidad del sistema. Un fallo en uno de los procesos no afectará el resto y el sistema continuará funcionando (Zea-Ordóñez, Molina-Ríos y Redrován-Castillo, 2017).

-

Servidor CentOS 7: para configurar y administrar el sistema (Pinchon, 2016).

Tecnologías

Se empleó identificación por código de barras con codificación EAN-13 (Hernández y Martínez, 2004) el mismo que puede contener datos de un único código sin posibilidad de información adicional y realizar la localización de un tipo de producto (Campo, 2016); y para el escaneo el lector SG10T se usó equipo plug-and-play que se conecta mediante interfaz USB o emulación de teclado. No es viable emplear solo esta tecnología ya que no se podría controlar el hurto de los equipos electrónicos.

Posteriormente, se investigó sobre la tecnología RFID, en la cual las etiquetas pueden almacenar información adicional sobre el equipo electrónico como su ubicación y uso, pueden soportar condiciones como suciedad, movimiento o temperatura (Gopalakrishnan y Haleem, 2015). Además, las antenas permiten recibir y responder a peticiones por radiofrecuencia desde un emisor/receptor RFID (Ahson e Ilyas, 2017). Percibiendo que con esta tecnología se puede localizar de forma ágil el equipo electrónico.

Después de evaluar costos y hechas las pruebas respectivas, se optó por adquirir el lector IF2 de Intermec, con intervalos de frecuencia de 902-928 MHz, la cual trabaja en temperatura de -20 hasta 50 °C, tiene una potencia de señal de lectura configurable de hasta 30 decibeles y es compatible con los estándares de etiquetas ISO 18000-6B, ISO 18000-6C, EPC global UHF Class 1 Gen 2 y brinda soporte para el desarrollo de software a través de las EPC global LLRP, Intermec Advanced RFID Extensions (ARX), Intermec Basic Reader Interface (BRI), Intermec Developer Library (IDL) resource y KITFOR BRI (Java, C#.NET).

El lector IF2 tiene cuatro puertos para las antenas respectivas y un puerto GPIO (entradas y salidas de propósito general) para trabajar con módulos externos que agregan funcionalidad a los sistemas de monitoreo basados en esta tecnología como: sensores, juego de luces, entre otros.

Este lector trabaja con cuatro antenas de polarización circular S9028PCL S9028PCR, las cuales operan en el intervalo de 902 y 928 MHz, la temperatura de trabajo es de -25 hasta los 70 °C, con una potencia de señal hasta 20 decibeles, suficiente para la detección de etiquetas en los rangos analizados.

Para etiquetar los equipos se eligió una etiqueta de marca Alien, cuyo nombre comercial es Higgs™-3, con una especificación técnica de EPC Class 1 Gen 2 RFID etiqueta IC, que reúne los estándares de EPC global Gen2 (V 1.2.0), así como también la norma ISO/IEC 18000-6C. Opera con la banda global de identificación con ultra alta frecuencia RFID UHF (860-960 MHz); tiene 800 bits memoria no volátil, 96 bits EPC, extensible a 480 bits, 512 bits para el usuario, 64 bits de identificación única y 64 bits para clave. Su código dado en fábrica es único e inalterable.

Se emplea un código de barras para el préstamo del equipo electrónico, este código de barras es escaneado por un lector SG10T, obteniendo también la ventaja de leer los códigos de las cédulas de identidad del usuario y el código de inventario que se maneja en la UTM. Lo anterior permite que el préstamo se registre simplemente escaneando estos elementos.

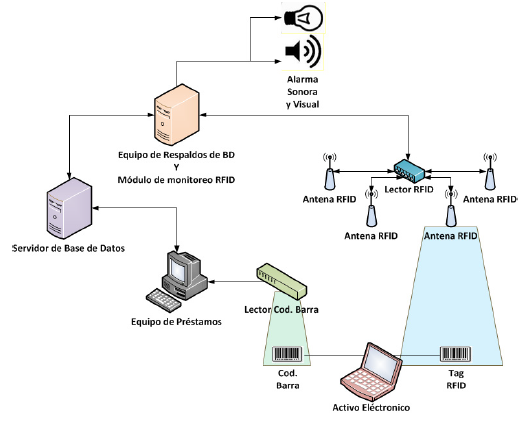

Arquitectura del sistema

Las etiquetas RFID, que contienen los datos de identificación del objeto al que se encuentra adherido, generan una señal de radiofrecuencia con dichos datos. Esta señal puede ser captada por un lector RFID, el cual se encarga de leer la información y pasarla en formato digital a la aplicación específica que utiliza RFID.

Para facilitar la tarea de préstamo de los equipos electrónicos, estos tienen un código de barras el cual será leído por un lector de código de barras con conexión USB el cual no necesita controladores o configuraciones especiales, ya que está basado en la tecnología Plug And Play. Toda la información necesaria está alojada en un servidor de base de datos.

Para el control antihurto se ha considerado el monitoreo de los equipos electrónicos utilizando RFID para lo cual se ha equipado los equipos electrónicos con dos etiquetas RFID.

Las etiquetas RFID son de ultra alta frecuencia (UHF), tipo pasivas y trabajan en el rango de los 902-928 Mhz, su función es la de almacenar un código de identificación único asociado al equipo, de esta forma, cuando estas son detectadas se puede determinar a qué equipo electrónico corresponden.

La detección de etiquetas la realizan las antenas, las cuales emiten una señal de radiofrecuencia del rango de los 902 y 928 Mhz, pudiendo tener un alcance de varios metros sin obstáculos. Las etiquetas de los equipos electrónicos reciben esta señal de radiofrecuencia y la utilizan para responder, emitiendo su propia señal de radiofrecuencia la cual es capturada por la misma antena RFID.

En total se utilizan cuatro antenas, que se colocan en el área de la puerta, con el fin de detectar los intentos de fuga de algún equipo electrónico etiquetado con etiquetas RFID.

Las antenas se conectan a un lector RFID el cual es un equipo electrónico que ordena a las antenas realizar alguna operación de lectura y también se encarga de interpretar las lecturas recolectadas; además, posee opciones de configuración como dirección IP, puerto de red, potencia de la señal, entre otras (figura 1).

Figura 1: Arquitectura del sistema.

Sistema implementado

El sistema puesto en funcionamiento cuenta con una aplicación web desarrollada en PHP, utilizando el framework de desarrollo codeigniter, el cual permite trabajar con una estructura modelo-vista-controlador flexible; es decir, la escritura de código puede desarrollarse omitiendo algún elemento modelo-vista-controlador o respetando todos los elementos de esta arquitectura.

La aplicación web gestiona la información en el motor de base de datos PostgreSQL, adicionalmente se tiene acceso a la información del Sistema de Gestión Académica (SGA) de la UTM. Esto permite centralizar la información y anular la redundancia, esta información es respaldada diariamente en tres sitios distintos para una mayor seguridad en caso de algún imprevisto.

La aplicación desarrollada se aloja en un servidor CentOS 7, dentro de un nodo creado en el servidor Blade que gestiona la dirección de TICS de la UTM.

La aplicación web permite registrar préstamos de equipos electrónicos y monitorear las alertas en caso de posibles hurtos de los equipos marcados con etiquetas RFID, para realizar esta última parte, se ha desarrollado un hilo de monitoreo en Shardevelop, que escucha constantemente las lecturas del lector RFID y registra en la base de datos cualquier señal sospechosa.

Este hilo se aloja en un servidor con el sistema operativo de Microsoft Windows. Si la señal detectada corresponde a un equipo protegido esta misma aplicación acciona una alarma sonora/visual por medio de un circuito conectado al puerto COM del equipo donde se está ejecutando.

Cabe recalcar que toda la información relacionada con los préstamos, utilizando el sistema de código de barras, y el monitoreo antihurto, utilizando tecnología RFID, puede ser administrado por el usuario a través de la aplicación instalada en los equipos de recepción.

En su primera versión, el software se desarrolló como una aplicación que se instalaba en los equipos clientes, que se encargarían del préstamo de equipos.

Posteriormente, para centralizar la información, mejorar la accesibilidad y optimizar el flujo de atención, se migró el sistema a una plataforma web, la cual se aloja en los servidores que administra la dirección de TIC de la UTM.

Las funcionalidades principales de la aplicación web se detallan a continuación:

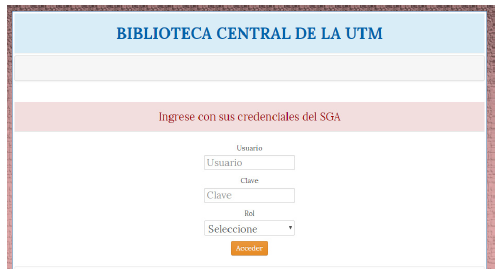

Acceso al sistema

El acceso se realiza especificando el usuario, clave y rol correspondiente al sistema SGA (figura 2).

Figura 2: Acceso al sistema.

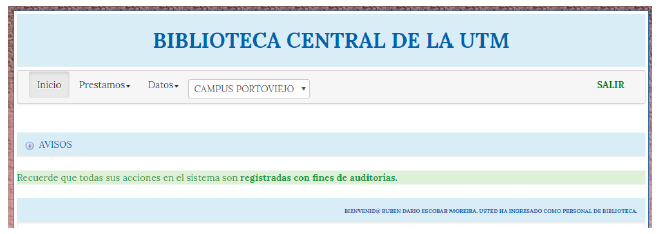

Ventana principal

Una vez ingresado al sistema, se muestra las funcionalidades de acuerdo con el rol definido de cada usuario (figura 3).

Figura 3: Ventana principal.

Registro de préstamos

Para registrar el préstamo se busca el usuario por cédula y el equipo electrónico por código de barras; posteriormente, se selecciona el tipo de usuario y el equipo en préstamo (figura 4).

Figura 4: Ventana de registro de préstamos.

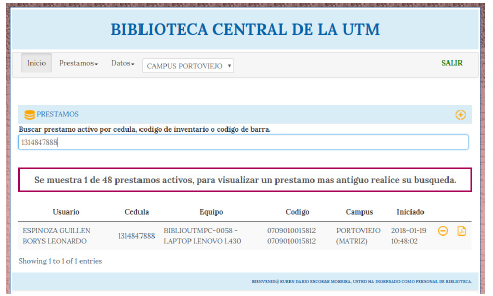

Administración de préstamos

Se detalla los préstamos activos y las características. Para localizar un préstamo se puede indicar o escanear la cédula del usuario o el código de barras del equipo. En esta ventana podemos seleccionar el préstamo a finalizar, mediante el botón respectivo (figura 5).

Figura 5: Ventana de administración de préstamos.

Entrega de préstamos

Para la finalización del préstamo se busca y selecciona el préstamo en la ventana de administración de préstamos; en la ventana de finalización que se abre se escribe si hubo alguna incidencia y algún comentario si es necesario, después se finaliza (figura 6).

Figura 6: Ventana de finalización de préstamos.

Reportes

Se genera los reportes en formato pdf o Excel seleccionando el tipo de reporte y las fechas (figura 7).

Figura 7: Ventana de finalización de préstamos.

Administración de información de equipos

Se puede administrar la información de los equipos electrónicos: identificador, tipo, código, tag RFID y ubicación (figura 8).

Figura 8: Ventana de administración de información de equipos.

Registro y edición de equipos

Los equipos electrónicos se registran para su identificación con: nombre del equipo, código de inventario, código de barras y tag RFID, entre otros (figura 9).

Figura 9: Ventana de registro y edición de equipos.

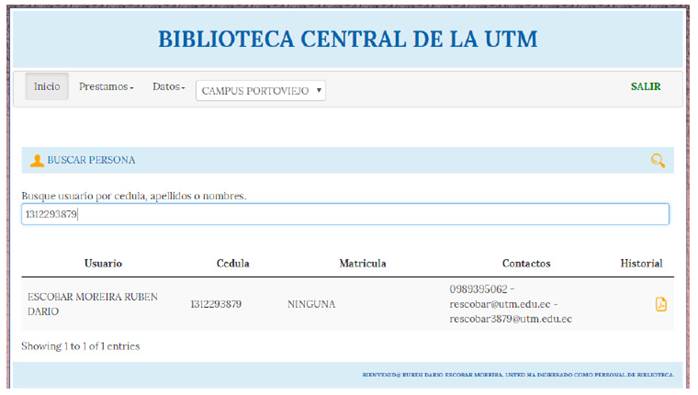

Consulta de información de usuario

La información del usuario que se muestra es consultada sea por cédula o apellido o nombres (figura 10).

Figura 10: Ventana de consulta de información de usuario.

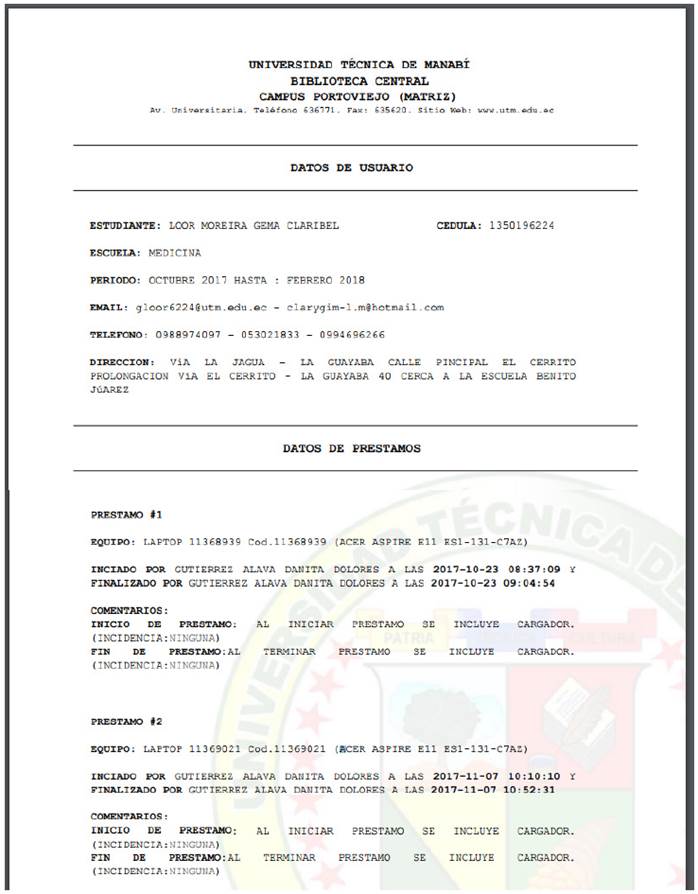

Consulta de historial de préstamos de usuario

Se muestran los datos del prestamista y los préstamos realizados indicando fecha de inicio y final, así como la persona responsable del préstamo (figura 11).

Figura 11: Ventana de historial de préstamos de usuario.

Administración de alarmas

Se muestra el equipo, código de barras, código de inventario, préstamo, fecha y hora de activación de alarma (figura 12).

Figura 12: Ventana de administración de alarmas.

Hilo de monitoreo RFID y alarma

Se muestra la ejecución del hilo mediante IP mientras monitoreando las etiquetas; la IP que se observa corresponde al equipo RFID (figura 13).

Figura 13: Hilo de monitoreo RFID y alarma.

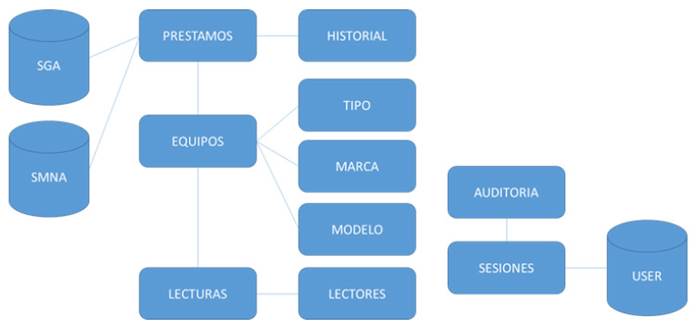

Modelo de base de datos

La base de datos (figura 14) almacena información de los préstamos realizados, el historial de incidencias, los equipos utilizados, la marca, modelos y tipo de los equipos, las lecturas detectadas y los lectores RFID utilizados, así como la auditoría de las acciones del usuario y las variables de sesiones activas.

Figura 14: Modelo de base de datos.

Toda la información adicional que requiere para operar se extrae de la base de datos: SGA, SMNA y de autenticación de usuarios, lo cual evita una gran redundancia de información.

Además, cuenta con 13 vistas para facilitar la asociación de cierta información de tablas relacionadas y posee dos funciones de conexión DBLINK para interactuar con las otras bases de datos externas.

Conclusiones

Se diseñó un sistema para el préstamo de equipos electrónicos con código de barras y para el control del hurto se instaló equipos RFID, los cuales se encuentran ubicados a cuatro metros de la puerta de entrada de la biblioteca central de la UTM. Las antenas RFID permitirán la detección de salida de algún equipo electrónico a través de las etiquetas RFID incorporada en los mismos, haciendo que se active el circuito de alarma tanto visual como sonora, lo que pondrá en alerta al personal bibliotecario para que pueda actuar de manera prudente ante un posible hurto de algún equipo.

La implantación del sistema con tecnología RFID en la biblioteca central de la UTM fue acertada, sustituyendo sin problemas al sistema de escritorio, agilitando el préstamo de los equipos electrónicos y proporcionando un mejor control frente al hurto. Todo esto hace de este servicio eficaz para aliviar la carga de trabajo de los bibliotecarios, incentivar a la comunidad universitaria y, en general, en incrementar la investigación y sumar al proceso de evaluación, acreditación y categorización de la UTM.

Referencias

Licencia

Derechos de autor 2019 Jenmer Maricela Pinargote Ortega, Marely del Rosario Cruz-Felipe, Gabriel Primitivo Demera Ureta, Rubén Darío Escobar-Moreira, Gema Isabel Medranda-Cobeña

Esta obra está bajo una licencia internacional Creative Commons Atribución-NoComercial-CompartirIgual 4.0.

El (los) autor(es) al enviar su artículo a la Revista Científica certifica que su manuscrito no ha sido, ni será presentado ni publicado en ninguna otra revista científica.

Dentro de las políticas editoriales establecidas para la Revista Científica en ninguna etapa del proceso editorial se establecen costos, el envío de artículos, la edición, publicación y posterior descarga de los contenidos es de manera gratuita dado que la revista es una publicación académica sin ánimo de lucro.